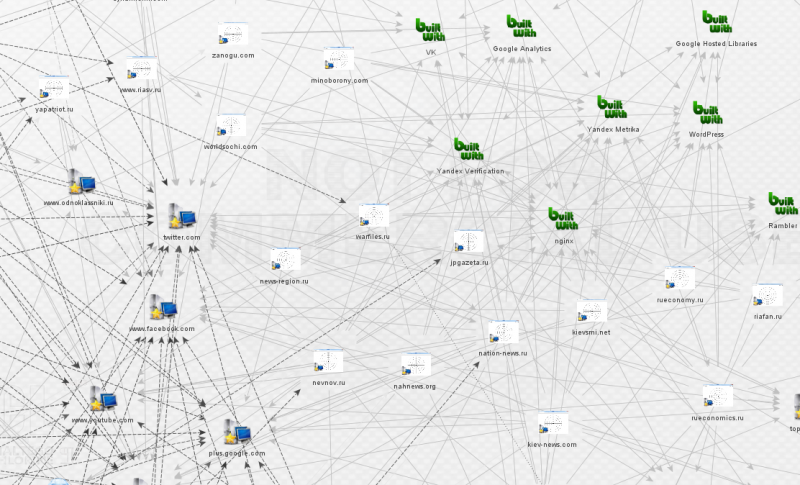

A grafikon a Google Analytics, a webszerver és a közösségi média hálózaton belüli közös használatát ábrázolja. [Teljes méret 1 [1] 2 [2]] A képet készítette: Lawrence Alexander.

A weboldal nem közli, ki készítette a designt és azt sem tünteti fel, hogy kik az üzemeltetői. Mivel ez az anonimitás kíváncsivá tett, a Maltego nyílt forráskódú hírszerzési szoftvert [5] használva olyan mindenki számára elérhető információt gyűjtöttem, ami talán nyomra vezethet.

A Google Analytics titkai

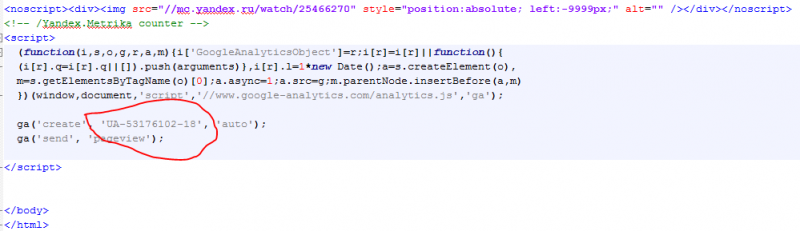

A Maltego segítségével kiderült, hogy a weboldal Google Analytics-et használ, mely egy gyakran használt online mérőeszköz. Lehetővé teszi a weboldal tulajdonosának, hogy statisztikákat készítsen látogatóiról olyan információkkal, mint a kereső országa, böngészője és operációs rendszere. Az egyszerűség kedvéért egy Google Analytics fiókkal számos oldal is kezelhető. Ennek a fióknak van egy egyedi „UA” azonosítója, melyet a weboldal kódjába ágyazott Analytics szkript tartalmaz. A Google egy részletes útmutatót [6] is biztosít a fiókstruktúrák megértéséhez.

A вштабе.рф Google Analytics fiókazonosítója a lap alján lévő HTML-kódban található.

Újságírók és biztonsági szakértők már felhívták a figyelmet arra, hogy a kóddal az anonim weboldalakat össze lehet bizonyos felhasználókkal kötni.

A módszert a Wired 2011-ben írta le [7], és Michael Bazzell, az FBI kiberbűnözési szakértője is megemlítette „Nyílt forráskódú hírszerző módszerek [8]“ c. könyvében. Számos olyan ingyenes szolgáltatás is megjelent, amivel egyszerűen vissza lehet keresni Google Analytics azonosítókat. Ezek közül a legnépszerűbb a sameID.net [9].

Kíváncsi voltam, hogy a вштабе.рф mögött álló személy, vagy szervezet más oldalt is működtet-e ugyanarról az Analytics fiókról. A weboldal forráskódját megnézve megkaptam a mindennél fontosabb Google Analytics azonosítót. Miután lefuttattam egy átfogóbb keresést, meglepő eredményeket kaptam. A fiókhoz nem kevesebb, mint hét másik weboldal [10] volt hozzárendelve (archivált másolat [11]).

Ezek közt volt a whoswho.com.ua [12] (archívum [13]), melynek nyilvánvaló célja, hogy ukrán tisztviselőkről kompromittáló információkat gyűjtsön ukrán projektnek álcázva magát, a Zanago.com [14] (archívum [15]), mely szintén egy mémgyűjtemény, köztük sok Nyugat-ellenes mémmel. A fiókhoz kapcsolt weboldalak közt van továbbá a yapatriot.ru [16] (archívum [17]), mely orosz ellenzékieket próbál meg lejáratni, és a syriainform.com [18] (archívum [19]) is, mely a szíriai események USA-ellenes és Asszad-párti vonulatát támogatja.

A legmegdöbbentőbb azonban a Material Evidence [20] volt, mely annak a vándorló fotókiállításnak a weboldala, mely tárgya volt számos médiakutatásnak is állítólagos Kreml-barát kapcsolatai miatt. 2014-ben a Gawker számolt be a New York-i kiállításról [21] és annak széleskörű és nagy költségvetésű reklámkampányáról. Megjegyezték továbbá, hogy a weboldalt Szentpéterváron regisztrálták, és ezt a WHOIS adatbázisa [22] is megerősítette.

A labirintus közepén

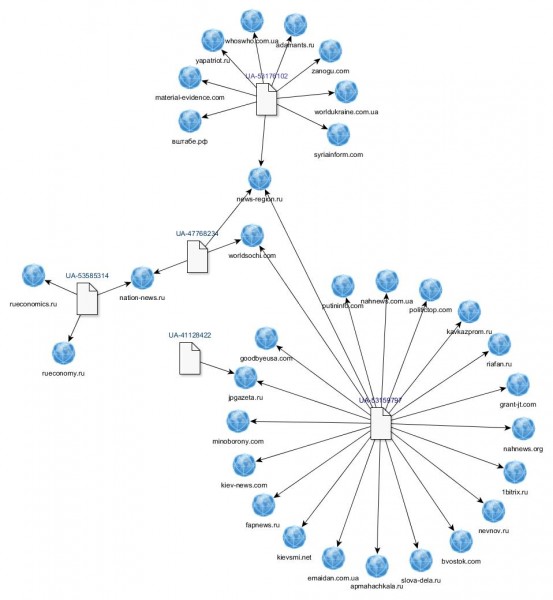

Miközben az UA-53176102 fiókhoz tartozó weboldalak hálózatát kutattam, felfedeztem, hogy a news-region.ru egy másik Analytics fiókhoz is hozzá van adva [23], az UA-53159797-hoz (archívum [24]).

Ehhez az azonosítóhoz pedig további 19 Kreml-párti weboldal tartozott. Majd ezeknek a weboldalaknak a vizsgálata további három Analytics fiókhoz vezetett, számos hozzájuk rendelt weboldallal. Lent látható az a hálózati diagram, melyet ezekről az összefüggésekről készítettem.

A Google Analytics fiók azonosítószámok és a hozzájuk tartózó weboldalak közti kapcsolat. [Nagyítás [25]] A képet Lawrence Alexander készítette.

Amikor az írás készült, a legtöbb oldalon az Analytics-kódok változatlanok voltak és láthatóak. A felfedezéseimet könnyen lehet igazolni az oldal forráskódjának ellenőrzésével a böngészőn [32] keresztül, vagy az oldal mentése után szövegszerkesztőben megnyitva.

A Google Analyticsen kívül több közös vonása is volt az oldalaknak: mindegyik használta a Yandex Metrika [33], Yandex Verification és az Nginx [34] szervereket, melyek mind orosz készítésű eszközök.

Világossá vált, hogy egy hatalmas, jól szervezett online információs kampányra bukkantam. De annak ellenére, hogy a Google Analytics-kód egyértelművé tette, hogy az oldalak ugyanahhoz az érdekeltséghez tartoznak és ugyanazok kezelik őket, még mindig nem derült ki, hogy ki áll mögöttük.

Személyes érdekeltség talán?

A kíváncsiságtól hajtva tovább kutattam a nyilvánosan hozzáférhető információk között. A domain regisztrációs adatok [35] több helyen [36] is [1 [37] 2 [38] 3 [39]] elvezettek még egy közös tényezőhöz, a terder.n@gmail.com emailcímhez. [Archívum: 1 [40] 2 [41] 3 [42] 4 [43]]. Kiderült, hogy ez az emailcím nem csak az általam azonosított weboldalakhoz köthető, hanem weboldalak újabb csoportjához is, melyek jelenleg fejlesztés alatt állnak. A címek a már létező weboldalak témáihoz hasonlókat sugallnak: vagy nyíltan oroszbarát hangulatkeltések, vagy hiteles ukrán újságírásnak álcázva terjesztenek hamis információkat. Ezek közt van az antiliberalism.com [38], a dnepropetrovsknews.com [44] és a maidanreload.com [45].

Alig egy perc keresgélés után sikerült az email címet valós személyhez kötni. Egy csoport [46]az orosz közösségi oldalon, a VKontaktén [archívum [47]] Nikita Podgornij [48]hoz köti az email címet.

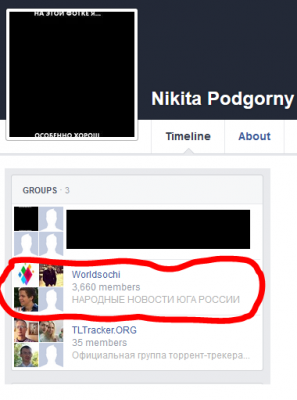

Podgornij nyilvános Facebook profilja [49] szerint tagja egy Worldsochi [50] nevű csoportnak, mely pontosan megegyezik az egyik általam vizsgált, két Google Analytics kóddal összekötött weboldal nevével.

Nikita Podgorny tagja a Worldsochi facebook csoportnak.

Podgornijnak van egy Pinterest fiókja [51] is egyetlen képpel [archívum [52]], mely egy infografika az infosurfing.ru [53] oldalról az oroszok világűrben elért eredményeiről.

Az online FotoForensics eszköz megmutatja, hogy a infosurfing.ru [1 [54] 2 [55] 3 [56]], a putininfo.com [1 [57] 2 [58]] és a вштабе.рф [1 [59] 2 [60]] képei olyan metaadatokat tartalmaznak, melyeknek forrása egy azonos verziójú szoftver: Adobe XMP Core: 5.5-c014 79.151481, 2013/03/13-12:09:15. Ez magában nem egy egyedi azonosító, de sokatmondó lehet, különös tekintettel további információkra Podgornij online személyiségéről.

Sőt, Podgornij szerepel [61] a szentpétervári Internetkutatási Központ alkalmazottainak kiszivárgott listáján, mely egy Kreml-barát trollgyár, ami a hírekben [62] és a kivizsgálásokban [63] is gyakran [4] szerepelt [64], többek közt a RuNet Echo saját beszámolóiban [65].

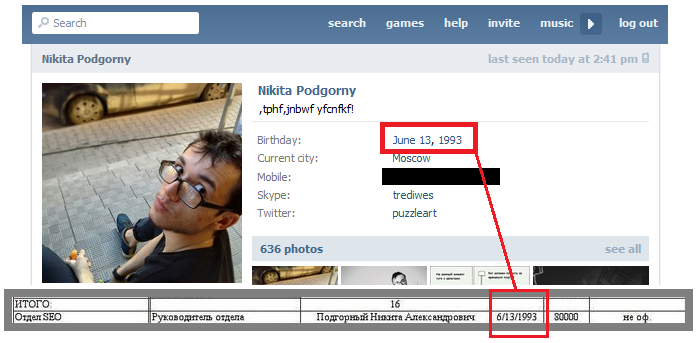

A Podgornij VKontakte profilján megadott születési dátum megegyezik a kiszivárgott dokumentumon [61] szereplővel.

A Podgornij VK profilján szereplő születési dátum összehasonlítva az Internetkutató Központ kiszivárgott dokumentumán lévővel.

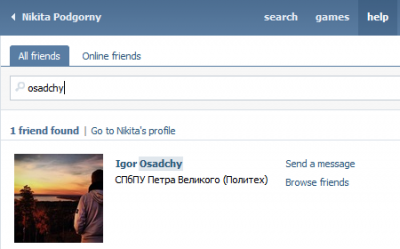

Podgornij ismerőse a VKontaktén Igor Oszadcsijnak, aki szintén szerepel a listán alkalmazottként. Oszadcsij azonban tagadta, hogy az Internetkutató Központnak dolgozna [66], és a kiszivárogtatott dokumentumot „sikertelen provokációnak” nevezte.

Nikita Podgorny ismerőse Igor Osadchynak a VK-n.

A Global Voices megkeresésére Podgornij nem erősítette meg, és nem is tagadta, hogy köze lenne a weboldalhoz, és nem kívánta kommentálni az ügyet.

A következő Kreml-párti weboldalhálózatról szóló posztban részletesebben fogunk foglalkozni azok tartalmával, céljaikkal és az oldalak mögött álló ideológiával.